怪物从瓶子里出来了吗?分析了pancakebunny和autoshark的flash-loan攻击原理以及攻击者链上的转移记录,发现了Merlin实验室同源攻击的一些线索。

2021年5月20日,一群未知攻击者通过调用函数getreward()提高了LP token的价值,并从burny那里获得了额外的4500万美元奖金。5月25日,peckshield的预警发现,fork pancakebunny的收入聚合器auto shark finance遭到pancakebunny的攻击。

2021年5月26日,就在autoshark finance遭到攻击24小时后,peckshield“派盾”的安保人员通过分析pancakebunny和autoshark的攻击原理以及攻击者链条上的转移记录,发现fork pancakebunny的梅林实验室遭到了同源攻击。

三次攻击都有两个相似的特征。攻击者的目标是fork pancake Bunny的收入聚合器;攻击者完成攻击后,通过nerve(anyswap)跨链桥将其批量转换为ETH。

a6021有趣的是,在pancakebunny遭到攻击后,Merlin实验室也发表了一篇文章说,Merlin通过检查bunny攻击事件的漏洞和不断审核重复代码执行的细节,对潜在的可能性采取了额外的预防措施。此外,Merlin开发团队提出了此类攻击的解决方案,可以防止类似事件在Merlin上发生。同时,梅林强调,用户的安全是他们的重中之重。

然而,兔子的不幸在梅林重演。梅林称它是兔子的挑战者。不幸的是,梅林的魔法从未逃脱兔子的诅咒。

Peckshield“send shield”描述了攻击过程:

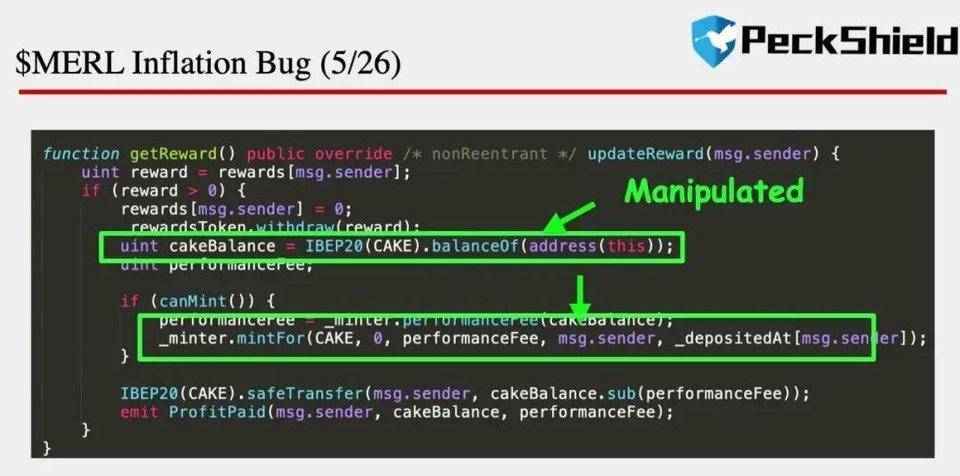

这一次,攻击者没有借用闪贷作为本金,而是将少量BNB存入pancakeswap进行流动性挖矿,并获得相应的LP代币。梅林的智能合约负责将攻击者的资产转入pancakeswap,获得蛋糕奖励,并将蛋糕奖励直接转移到蛋糕池,用于下一轮复利;攻击者调用getreward()函数,该函数与burny的bug相同。大量的蛋糕注射使攻击者获得大量的梅林奖励。攻击者重复此操作,最终获得总共49000个梅林奖励。攻击者提取流动性并完成攻击。

然后,攻击者通过nerve(anyswap)跨链桥将其批量转换为ETH,peckshield的反洗钱态势感知系统coin Holmes将持续监控转移资产的动态。

Peckshield“paidun”提示:fork pancakebunny的DeFi协议必须仔细检查自己的合同中是否存在类似漏洞,或者寻求专业的审计机构来防范和监控类似的攻击,以免成为下一个“不幸者”。

在这波BSC-DeFi的浪潮中,如果DeFi协议的开发者不重视安全性,不仅会使BSC的生态安全受到威胁,而且会成为攻击者的羊毛地。

从连续不断的攻击和模仿煎饼兔来看,攻击者不需要太高的技术和资金门槛。只要他们耐心地测试fork Bunny的DeFi协议上的同源漏洞,他们就能获得可观的收益。Fork的DeFi协议可能并没有成为兔子的挑战者,但由于同源漏洞,它遭受了重大损失,被嘲笑为“顽固的韭菜田”。

世界上有两种“游戏”,“有限游戏”和“无限游戏”。有限游戏的目的是为了赢;无限的游戏,但目的是让游戏永远继续下去。

毫无疑问,不管fork Bunny的DeFi协议下一步是否会认真检查其代码,攻击者的无限博弈仍将继续

文章标题:另一场打脸戏:叉兔梅林输了

文章链接:https://www.btchangqing.cn/266960.html

更新时间:2021年05月27日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。