简接口

I2P、Tor和虚拟专用网(VPNS)被称为匿名网络。它们都有不同的设计方式和特定的用途,尽管大多数人使用它们来私下浏览互联网。这些网络功能具有非常相似的特点,但在如何匿名化和保护用户的网络流量方面也存在重要的差异。

在本文中,我们将研究Tor和I2P网络是什么,它们是如何工作的,安全基础设施,以及区块链领域中潜在或已知用例的范例。

I2P网络

I2P是什么?

I2P(创建于2003年,被称为隐形互联网项目)是一个低延迟网络层,在世界各地的分布式计算机网络上运行。它主要内置在电子邮件、Internet中继聊天(IRC)和文件共享等应用程序中。I2P的工作原理是自动将网络中的每个客户端设置为路由数据和流量的节点。这些节点负责向网络上的其他计算机提供加密的单向连接。

I2P是如何工作的?

I2P是一个在Internet基础设施上运行的封闭网络(在本例中称为clearnet)。与pn和Tor不同,它们本质上是pn。OutproxyI2P网络是专为与Internet进行匿名和私有通信而设计的对等网络。这意味着它几乎不与互联网交流。它还意味着I2P中的每个节点不是由Internet协议(IP)地址标识的,而是由加密标识符标识的。I2P网络中的节点可以是承载暗web服务的服务器(类似于Internet上的web站点),也可以是访问由其他节点承载的服务器和服务的客户机。另一方面,Tor通过使用由一组志愿者操作的中继服务器/节点来工作,这些服务器/节点允许人们私下安全地访问Internet。这意味着人们可以选择志愿成为网络中的中继节点,从而提供带宽。与Tor相比,I2P中的每个客户端/服务器自动成为一个中继节点。是否通过特定节点路由数据通常取决于带宽。

因为I2P中没有Internet,所以网络由它自己的匿名站点和隐藏站点(称为eepsites)组成。它们只存在于网络中,并且只对使用I2P的人开放。使用标准Web服务器(如I2PTunnel)的服务可用于创建此类站点。

I2P基础设施

路由基础设施和匿名性

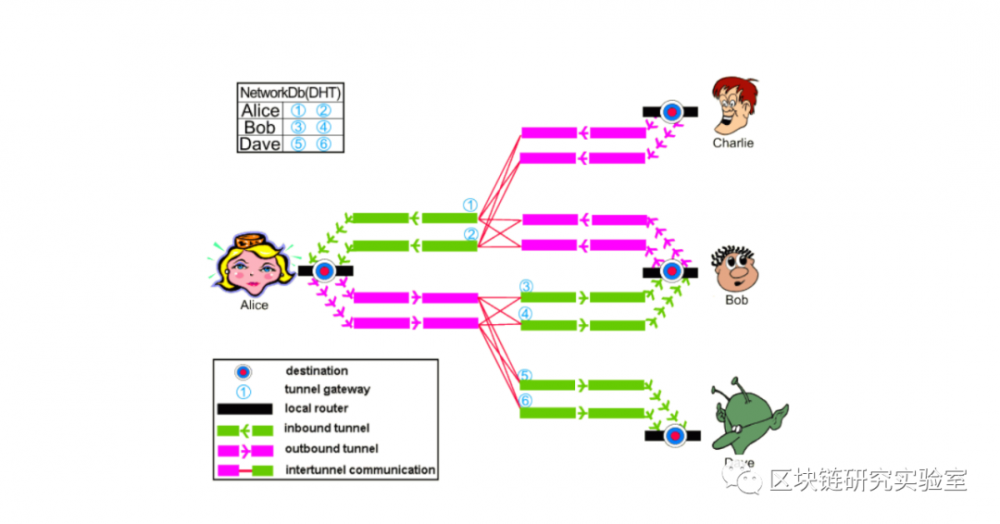

I2P通过在客户端设备上安装I2P路由服务来工作。该路由器与其他设备上的I2P路由器创建一个临时的、加密的单向连接。连接称为单向连接,因为它们由出站隧道和入站隧道组成。在任何通信过程中,数据通过出站隧道离开客户端设备,并通过其入站隧道在其他设备上接收数据。该数据库由一个定制的kademlia风格的分布式哈希表(DHT)组成,DHT包含路由器信息和目标信息。I2P路由器为每个应用程序或客户机保留一个通道对池。与网络数据库交互的探测通道在路由器的所有用户之间共享。如果池中的隧道即将过期或不再可用,路由器将创建一个新隧道并将其添加到池中。一定要记住隧道每隔10分钟就会到期,所以要经常刷新隧道。这是I2P的安全措施之一,旨在防止长期存在的隧道成为匿名的威胁。

分布式网络数据库

网络数据库(NetDB)被实现为DHT,并使用Kademlia协议通过称为洪水路由器的节点传播。NetDB是去中心化I2P的特性之一。要开始参与网络,路由器需要安装NetDB的一部分。获得一部分NetDB的启动是通过。重新播种的种子。路由器做到了。默认情况下,路由器通过查询一些引导域名来重新设置种子。当路由器成功地建立到其中一个域的连接时,就建立了传输层安全(TLS)连接,路由器在该连接上下载NetDB的签名部分副本。一旦路由器可以到达网络中的至少一个其他参与者,它就会查询NetDB中它没有的其他部分。

NetDB存储两种类的数据:

1. RouterInfo。当一条消息离开一个路由器时,它需要知道关于另一个路由器(称为RouterInfo)的一些关键数据。目标RouterInfo作为路由器的密钥存储在NetDB中。为了请求资源(或RouterInfo),客户端从被认为最接近该键的节点请求所需的键。如果数据在节点上,则将其返回给客户端。否则,节点将使用参与节点的本地知识并返回它认为最接近密钥的节点。NetDB中的RouterInfo包括:

路由器的身份-加密密钥、签名密钥和证书。可访问的联系地址-协议,IP和端口。创建或发布。选项——一组任意的文本选项,比如路由器带宽。上面的签名,由身份的签名密钥生成。

2. LeaseSet指定到达端点的隧道入口点。它指定了一个可以直接与期望的目的地联系的路由器。它包含以下数据:

隧道**路由器-通过指定它的标识给出。隧道ID-用于发送消息的隧道。隧道到期-隧道到期的时间。目的地本身——类似于路由器标识。签名-用于验证租赁集。

洪泛路由器(洪泛路由器)

专用路由器(称为泛网路由器)存储NetDB。可自动或手动参与溢流池。当泛滥路由器的数量低于当前网络中所有节点的6%的阈值时,就会发生自动参与。当这种情况发生时,将根据正常运行时间和带宽等条件选择一个节点作为泛洪路由器。值得注意的是,大约95%的泛洪路由器是自动的。NetDB以DHT格式存储在flood router中。从洪泛路由器请求被认为最接近密钥的资源。为了获得更高的查找成功率,客户端可以迭代查找密钥。这意味着如果初始查找请求失败,查找将从最近的对等点继续。

大蒜路由

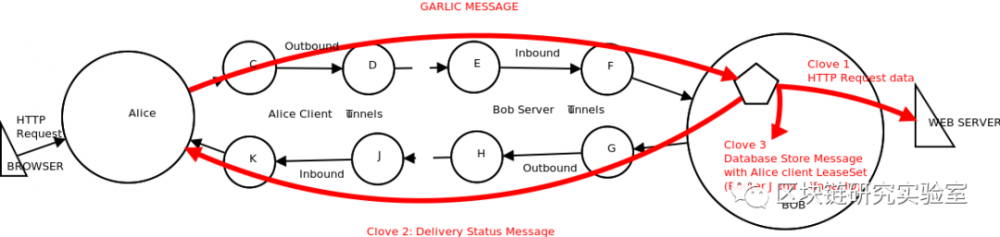

大蒜路由是一种构建路径或隧道的方法,I2P网络中的消息将通过该路径或隧道进行传输。当消息离开应用程序或客户机时,它被加密为接收方的公钥。然后使用指定下一跳的指令对加密消息进行加密。消息以这种方式通过每一跳,直到到达接收者。在邮件传输期间,它与其他消息绑定在一起。这意味着在网络上传播的任何消息都可能包含许多捆绑在一起的其他消息。本质上,有两件事关于大蒜路由:

提供分层加密。将多个消息捆绑在一起。

图2显示了端到端消息绑定:

2P威胁、安全和漏洞

I2P计划没有一个特定的威胁模,而是讨论了常见的攻击和现有的防御。总的来说,I2P的设计是由类似于Tor处理的威胁驱动的:攻击者可以在本地观察流量,但不是所有通过网络的流量。并假设了所有密码原语的完整性。此外,网络中只有有限数量的节点允许被攻击者控制(该站点提到参与NetDB的节点不超过20%,并且不超过被恶意实体控制的节点总数的这个百分比)。在本节中,我们将研究影响网络的不同威胁模。

女巫攻击

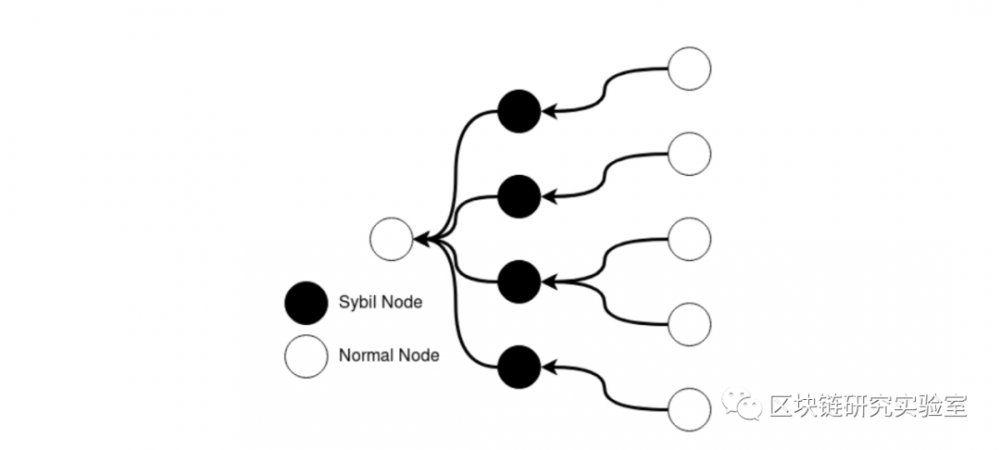

如图3所示,Sybil攻击是一种**的匿名系统攻击,恶意用户通过创建多个身份来增强对网络的控制。通过I2P网络实施这种攻击是非常困难的。这是因为网络中的参与者/客户在选择要与之交互的对等点时,会评估对等点的性能,而不是使用随机样本。因为在同一台主机上运行多个标识会影响每个实例的性能,所以并行运行的其他标识的数量实际上是有限的,因为它们需要为每个实例提供足够的资源,以便将其视为对等实体。这意味着恶意用户将需要大量资源来创建多个身份。

Eclipse的攻击

在eclipse攻击中,一组恶意的阴谋节点安排一个好节点只与恶意节点通信。因此,恶意节点的联合欺骗好节点将它们的地址写到相邻的好节点列表中。在Sybil攻击中,单个恶意节点为了控制网络的某些部分,在网络中拥有大量的身份信息。如果攻击者希望将Sybil攻击作为eclipse攻击继续进行,则攻击者将尝试将恶意节点放置在策略路由路径中,以便所有流量都通过攻击者的节点。

暴力袭击事件

可以通过主动观察网络在所有节点之间传递的消息并尝试将消息与其路由关联起来,从而对I2P网络进行强力攻击。这种攻击微不足道,因为网络中的所有节点都定期发送消息。攻击者可以发出大量数据(超过2GB),观察所有节点并缩小节点路由消息的范围。由于路由器之间的通信是加密和流的,因此必须传输大量的数据。1024字节的数据与2048字节的数据是不可区分的。但这样的攻击是非常困难的,为了看到大量的网络,你必须是一个互联网服务提供商(ISP)或政府实体。

插值函数的攻击

交叉攻击包括随着时间的推移观察网络和节点的丢失。为了缩小特定目标的范围,当消息通过网络传输时,在线对等点就会相交。理论上,如果网络很小,这种攻击是可能的,但对于较大的网络则不可能。

拒绝服务攻击

拒绝服务攻击包括:

1. 贪心用户攻击:贪心用户攻击发生在用户消耗远远超过他们愿意贡献的资源的时候。I2P对这些攻击有很强的防御能力,因为在默认情况下,网络中的用户是路由器,因此通过设计对网络做出贡献。

2. 饥饿攻击:用户/节点可能试图通过创建大量不向网络提供任何资源或服务的坏节点来发起饥饿攻击,导致现有节点在更大的网络数据库中搜索或请求比所需更多的隧道。试图找到有用的节点可能很困难,因为它们与失败或加载的节点没有什么不同。然而,I2P的设计目的是维护所有对等节点的配置文件,并试图识别和忽略性能较差的节点,这使得这种攻击非常困难。

洪水袭击

在洪水攻击中,恶意用户向目标的入站隧道或整个网络发送大量消息。

但是目标用户可以:

这是通过消息的内容检测到的,因为通道测试失败了。识别没有反应的隧道,忽略它们,然后建造新的隧道。选择限制通道可以接收的消息数量。虽然I2P对洪水攻击没有防御能力,但是洪水网络是非常困难的。

文章链接:https://www.btchangqing.cn/26306.html

更新时间:2020年05月26日

本站大部分内容均收集于网络,若内容若侵犯到您的权益,请联系我们,我们将第一时间处理。